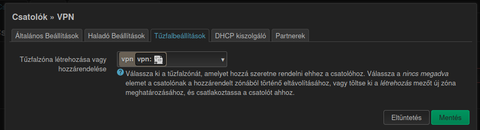

Nem értem rá a témával foglalkozni a munkahelyi dolgaim miatt. Most viszont én is megszenvedtem egy site-to-site vpn-nel. A tűzfal résszel minden rendben volt, de valamiért nem mentek át a csomagok a wireguard alagútján.

Kiindulás ez volt:

Nálam mikrotik hAP ac2 (RouterOS 7.5):

* wan: 192.168.0.2/27

* lan: 10.40.7.1/27

* wg: 172.16.222.150/24

AllowedIps = 172.16.222.0/24

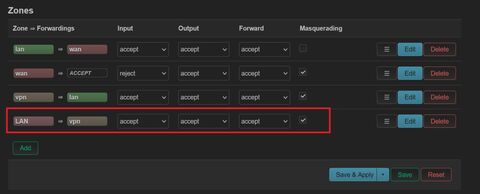

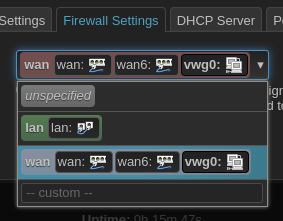

Máshol archer C20i (openwrt-22.03):

* wan: 192.168.1.150/24

* lan: 10.3.40.1/27

* wg: 172.16.222.120/24

AllowedIps = 172.16.222.0/24

Felhőben virtualbox (Ubuntu 22.04.1):

* wg: 172.16.222.1/24

# A klienseknek megfelelően az AllowedIps.

AllowedIps = 172.16.222.150/32

AllowedIps = 172.16.222.120/32

Amit meg akartam oldani, hogy a 10.40.7.0/27 hálózatból el tudjam érni a 192.168.1.0/24 és 10.3.40.0/27 hálózatban lévő gépeket. A 172.16.222.0/24 hálózaton ment a ping minden irányba. A mikrotik-en felvettem az AllowedIps közé az a másik hálózat IP tartományát és ugyanezt visszafele is az archer-en. Valamint a route-okat az egyik hálózatból a másik wg interfész címére.

* mikrotik: AllowedIps = 172.16.222.0/24,192.168.1.0/24,10.3.40.0/27

* archer: AllowedIps = 172.16.222.0/24,10.40.7.0/27

A route szabályokat nem írom ki.

Ekkor még nem ment a ping. A traceroute pedig azt írta, hogy az első hop (172.16.222.1) még sikeres, viszont utána timeout.

...

Itt kellett visszaemlékezni az általam leírt sorokra: "...és csak olyan csomag fog a hálózati csatolón megjelenni az alagút túloldalán, amelynél a forrás IP és a titkosítási kulcs is megfelelő. Ezt hívják kriptokulcs alapú forgalom irányításnak."

Tehát hiányzott még egy-egy módosítás a virtualbox gépen:

AllowedIps = 172.16.222.150/32,10.40.7.0/27

AllowedIps = 172.16.222.120/32,10.3.40.0/27,192.168.1.0/24

Ezek után működött a ping a 10.40.7.0/27 hálózatból a 192.168.1.0/24 és 10.3.40.0/27 hálózatba. Valamint az archer-ről a 10.40.7.0/27-ba is ment a ping.

Összegezve:

Meg kell azt nézni, hogy a wireguard alagútba bejutó csomagok átjutnak-e és az AllowedIps hiány miatt nem dobódnak-e el. A traceroute segíteni fog.