Szerintem meg inkább több kisebb teljesítménnyel sugárzó AP, mint kevesebb üvöltöző. Persze, környezetfüggő, hiszen wifi-ről van szó.

Ubiquiti hálózati eszközök - Hálózat, szolgáltatók fórum

hozzászólások

1amarr

(tag)

Köszönöm. A hairpin nat ki-bekapcsolása nem segített... A másodikkal meg hazavágtam az internetelérést, resetelnem kellett. Lehet, hogy nem nekem való ez az Ubiquiti

Újratelepítem a stacket (Nextcloud+SWAG), hátha a resetelés megoldott valamit.

user12

(őstag)

Alapból engedélyezve van, de ha jól emlékeszem cli-ben lehet csekkolni

[ Szerkesztve ]

MasterMark

(titán)

A másodikkal nem lehet elrontani az internetelérést.

Amúgy hol kapod a 404-et? Az ngninx adja vissza? Mert akkor működik a NAT hairpin hiszen eléred magad.

MasterMark

(titán)

Ja bocs, igaz UDM-PRO-n azt hiszem nincs is semmilyen hardveres offload mert abban elég erős proci van.

Szerintem amúgy az egy jó sebesség, az L2TP az eléggé overheades vpn.

1amarr

(tag)

A héten újrapróbálom 0-ról az egészet, és megírom a tapasztalataimat. Kattintgattam össze vissza a config-treeben kínomban, nem a te parancsoddal rontottam el.

Ilyen módon nem gondolnám, hogy lehet korlátozni a hozzáféréseket L2TP esetén. Az a baj, hogy a felhasználókhoz nem tudsz fix IP címeket rendelni. Annyit lehet csinálni, hogy az L2TP hálózatából blokkolod a helyi hálózatokhoz való hozzáférést, illetve adott IP cím(ek)hez (például NAS) biztosíthatsz hozzáférést az összes L2TP user-nek. Viszont Wireguard-al már megoldható majd amit szeretnél, és gyorsabb is lesz mint az L2TP.

#10062 1amarr:

Szerintem azt érdemes eldönteni, hogy hajlandó vagy-e sok-sok időt és energiát ráfordítani az alapok elsajátítására. Mert ennek hiányában hiába olvasgatod a leírásokat, tutorialokat, nem fogod érteni mit-miért csinálsz, és egy hibakeresésnek sem tudsz nekiállni. Az összefoglalóban is van segítség bőven, amivel el lehet kezdeni tanulást, ha valakit tényleg érdekel ez a témakör.

#10065 MasterMark

Így igaz, nincsen már offload. A sebesség szerintem is rendben van, UDR nagyjából a felét tudja.

[ Szerkesztve ]

1amarr

(tag)

Teljesen igazatok van. Rosszul mértem fel a képességeimet. Csak az a baj, hogy amit szeretnék, lehet, hogy egy egyszerűbb routerrel sem működne.

MasterMark

(titán)

Ha gondolod írd le ide offban, vagy a hálózatos, vagy otthoni szerveres topikba, biztos tudunk segíteni.

Hadr0n

(csendes tag)

A Wireguard majd csak a 3.0 OS hozza el nem ?

Vagy van rá más mód is ?

vicze

(félisten)

"Viszont Wireguard-al már megoldható majd amit szeretnél"

Meg kell hozzá UID, alkalmazást telepíteni és stb.

UID egyáltalán már elérhető EU-ban a Beta?

Legalább halad, már van Windows kliens, már csak egy Linux kéne...

Amire én gondoltam, ahhoz nem kell UID. Wireguard esetén a kliensek mindegyikéhez egy fix IP cím van hozzárendelve, így igény szerint alkalmazhatóak rájuk tűzfalszabályok. Adott felhasználó eszközeinek(telefon, tablet, laptop) IP címeit akár fel lehet venni egy "IP Group"-ba, amire egyszerűen hivatkozhatunk a tűzfalszabályokban. Ha érdekel (illetve elsősorban a kérdezőt) nagyon szívesen bemutatom a megvalósítást, egy konkrét példán keresztül. Nekem ez jutott eszembe így elsőre, ami persze nem biztos hogy megfelelő lesz a kérdezőnek, de kíváncsian várom a Te megoldásodat is. Én csupán tanulási céllal, a kérdezőnek pedig lehet jobban tetszik majd az általad kidolgozott verzió.

#10070 Hadr0n

Valószínűleg igen. Van rá más mód, Github-on megtalálod, de szerintem érdemes megvárni a gyártói támogatást.

#10068 1amarr

Valószínű félreértetted, természetesen nem a képességeidre utaltam.  Inkább arra akartam célozni(mert írtad korábban, hogy tanulni szeretnél), hogy először érdemes az alapokat megfelelően elsajátítani, amire lehet majd építkezni. És ehhez minden ott van az összefoglalóban.

Inkább arra akartam célozni(mert írtad korábban, hogy tanulni szeretnél), hogy először érdemes az alapokat megfelelően elsajátítani, amire lehet majd építkezni. És ehhez minden ott van az összefoglalóban.

vicze

(félisten)

Te most Linux modról beszélsz, vagy UnifiOS beépitett képességről?

[ Szerkesztve ]

vicze

(félisten)

De van mert számomra az eredeti kérdés elég egyértelműen céges környezetre vonatkozott. Na most elég nagy különbség van a kliensenkénti Wirguard kezeléssel 3.0-ban és egy user managed VPN között. Mivel Wireguard alapjáraton nem rendelkezik semmilyen user manamgenttel(identity management), így azt az implementáló oldal kell megoldja, ha egyáltalán foglalkozik vele. Az ami a 3.0-ban van az ugyanaz a bohóckodás, mint bármilyen Linuxon csak van hozzá már egy alap UI, túl sokat nem ad hozzá.

2.0-ban a Teleport volt erre egy próbálkozás, de úgy látszik ezt dobják??? UID VPN 3hónapja még OpenVPN volt, most már WireGuard...

UID hozzáadja a user management-et az egészhez nagyban leegyszerűsíti a user számára a dolgokat. (+megoldja az Enterprise WiFi-t is az Acces-szel is kombinálva.)

Őszintén szólva nagyon nehéz követni a natív VPN helyzetet Unifi-on, mert olyan gyakran változik, néha alapvető dolgok jönnek mennek.

Hadr0n

(csendes tag)

Erre a gondolsz [link] ?

Ha igen akkor elméletileg ez alapján meg tudom csinálni szerintem de viszont nagyon érdekelne a te példád, megoldásod erre a dologra. Lehet kicsit kedvem támadt kísérletezni vele.

Annyi hogy ha ezt elrontom valahogyan visszacsinálhatatlan módon vagy ha nem akarom hogy üzemeljen mennyire egyszerű majd letakarítani az UDM-PRO ról anélkül hogy le keljen gyárizni ?

DJ. Ru$y

(félisten)

Valaki használt SFP+ to RJ45 adaptert abból is 10G-eset ami nem gyári Ubiquiti (árban talán olcsóbb egy más márkájú) és működik az SFP+ portokkal egy Unifi switchben?

vicze

(félisten)

Működik mindegyik utángyártott Ubi nem lockol, a legrosszab SFP modulon az eredeti Ubi, az utángyártott jobban működott.

Igen erre, de ilyet én még nem csináltam, szóval ezzel kapcsolatban nem tudok mit mondani. Azzal biztosan számolhatsz, ha jön majd az új UniFi OS főverzió, akkor amit így utólag raktál fel és beállítottál, az minden el fog veszni. Mindenképpen leírom majd az én megoldásomat, többféle lehetőségre is gondoltam, ha lesz egy kicsivel több időm össze fogom rakni.

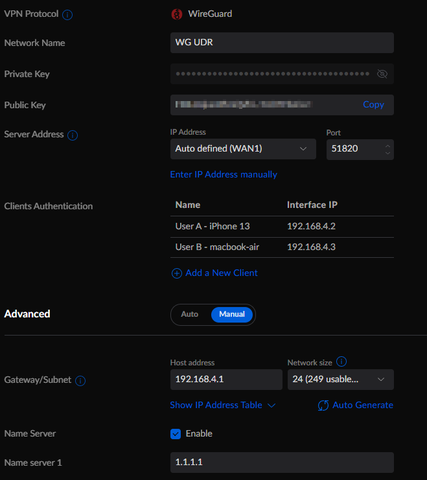

Akkor legyen először egy split-tunnel megvalósítás. Ez esetben csak az forgalom megy át a tunnel-en, melynek célja a konfigurációs fájlban megadott hálózat(vagy hálózatok). Így igazából még tűzfalazni sem kell. Csak a legegyszerűbb lehetőséget vettem alapul, ez természetesen bővíthető több felhasználóval(klienssel).

Tehát két felhasználó rendelkezik egy-egy eszközzel, amivel csatlakozhatnak majd a WG szerverhez. Két hálózat van definiálva UDM-en, ez legyen LAN1: 192.168.10.0/24 és LAN2: 192.168.20.0/24. A két felhasználónk az egyszerűség kedvéért UserA és UserB.

UserA-nak csak a LAN1-hez, UserB-nek pedig csak LAN2-höz lehet hozzáférése.

Először beállítjuk a WG szervert, majd hozzáadjuk a klienseket. Ez UI-n elég egyszerű művelet, kb. két kattintás és legenerálódnak automatikusan konfigurációs fáljok a kliensekhez, amiket letölthetünk.

Esetedben cli-ben kell legenerálni a kulcsokat a szerverhez és a kliensekhez, majd elkészíteni ezek alapján a konfigurációs fájlokat.

Szerver kulcsok generálása:wg genkey | tee server_privatekey | wg pubkey > server_publickey

A klienseké:wg genkey | tee UserA_privatekey | wg pubkey > UserA_publickeywg genkey | tee UserB_privatekey | wg pubkey > UserB_publickey

UserA-wg.conf

[Interface]

PrivateKey = <UserA Private Key>

Address = 192.168.4.2/32

DNS = 1.1.1.1

[Peer]

PublicKey = <Wireguard server Public key>

AllowedIPs = 192.168.10.0/24

Endpoint = <server public IP>:51820

UserB-wg.conf

[Interface]

PrivateKey = <UserB Private Key>

Address = 192.168.4.3/32

DNS = 1.1.1.1

[Peer]

PublicKey = <Wireguard server Public key>

AllowedIPs = 192.168.20.0/24

Endpoint = <server public IP>:51820

wg0.conf

[Interface]

Address = 192.168.4.1/24

PrivateKey = <Wireguard server Private key>

ListenPort = 51820

[Peer]

PublicKey = <UserA Public Key>

AllowedIPs = 192.168.4.2/32

[Peer]

PublicKey = <UserB Public Key>

AllowedIPs = 192.168.4.3/32

[ Szerkesztve ]