Köszönöm az építő jellegű segítséget, egyetlen typo volt mind2 hálózatnál a probléma ami miatt nem működött a dolog. Az addres listnél .0 volt megadva .1 helyett, míg a .40-es subnetnél helyesen adtam meg. Ellenben az átjárás, erre tudok adni javaslatot, hogyan oldjam meg? Gondolom van valami routing.

Mikrotik routerek - Hálózat, szolgáltatók fórum

hozzászólások

* L009 - wifi nélkül, van hozzá rack fül.

* hAP ax2 - wifivel, kevesebb port, talán gyorsabb is mint az L009

* RB5009 - wifi nélkül, a három közül a legerősebb, van hozzá rack fül

#22397 Funthomi:

Valószínűleg el fogja bírni, nézd meg a 3 fent linkelt eszköz esetén, hogy mennyi forgalmat enged át a routing alapján válassz. A másik két eszköz erősebb mint az L009, a hAP ax2-nél akkor jobb az L009 hogyha nem akarsz még egy switch-et mellé.

ekkold

(őstag)

DHCP networks fül nem látszik, ott is be van állítva minden?

Bridge akkor ha jól sejtem: nincs (minden eth port külön hálózat)?

ekkold

(őstag)

A NAT masquerade szabályoknál kellene out interfészt is megadni, különben NAT-olni fog az alhálózatok között is. Az átjárhatóságot az alhálózatok között tűzfalszabályokkal tudod meghatározni.

ekkold

(őstag)

Hűtés szempontjából az L009 szimpatikusabb, mint a hap ax2, és ebből is van wifis verzió: [link]

jerry311

(nagyúr)

CRS106

Vegig mentem ezen: [link] + a mgmt interface kulon VRF-ben van.

Illetve a prod interfaszok csak L2 switch, no forwarding, no NAT. Tenyleg csak egy L2 DMZ internet switch lesaz belole.

Ajanlott meg valami?

[ Szerkesztve ]

Funthomi

(aktív tag)

Köszi! Switch lesz mögé betéve az eszközök száma miatt.

tothd1989

(tag)

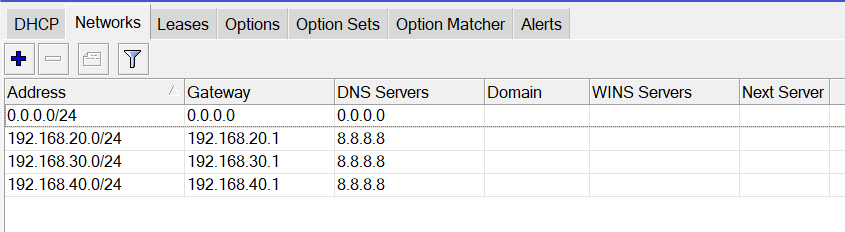

nem látszik, de igen, google dns van (még gondolkodom más dns lehetőségeken, a cloudflare sok terhet levenne a clusterről):

minden port külön hálózat valóban, de már van bridge, mert kell átjárhatóság (kell internet az iot eszközöknek is illetve másik 2 hálózat is igényli)

így külső szemlélőként biztos furcsa, hogy minek 3 subnet, ha össze vannak kötve, de könnyebb managelni így akár ha csak az ssh-ra vagy a vncre gondolok. lényegében már csak azt kell megoldanom, hogy a tűzfal szabályokat tudjam hálózatról managelni scriptelve (ubuntura már volt egy egész korrekt megoldásom).

lionhearted

(őstag)

A bridge L2 kapcsolat, az "átjárhatósághoz" valamint a nethez elegendő az L3 kapcsolat. Bridgeben VLAN nélkül korlátlanul beszélgetnek alapból az eszközök, mint egy buta switchen.

[ Szerkesztve ]

tothd1989

(tag)

Megpróbálom feltételezni, hogy jó szándékkal írtad amit, de ettől függetlenül nem sokat segít, lásd: legelső hsz-em...

Úgy tűnik lesz egy minimális mDNS támogatás VLAN-ok között. 7.16 betaban már benne van. Lásd: https://forum.mikrotik.com/viewtopic.php?t=208937&sid=84e0a0d1a322c029710d1d6cd1da7eef

ekkold

(őstag)

Ha jól értem az eth protok egy bridge-ben vannak, de különböző IP címük van? Ennek így tényleg nem sok értelme van. Ha már külön DNS szerverek vannak, és külön alhálózatok, akkor nem kellene layer2 kapcsolattal is összekötni őket. Elegendő lenne a layer3, megfelelő tűzfal szabályokkal. Ha nem nagyon sok eszközből áll a hálózat, akkor egyszerűbb a DHCP leases menüben összerendelni a MAC address-t és a kiadott IP címeket, így egyetlen DHCP szerver elegendő, ami pl. a 192.168.0.0/16 tartományból oszthat IP címeket.

Összességében: nem látszik, hogy mi indokolja, hogy a különböző IP tartományokat egy közös bridge-re rakod, és nem is tűnik jó megoldásnak. Ennek jól kellene működnie bridge nélkül is. Vagy ha mindenképpen közös bridge kell, akkor 1db DHCP szerverrel lenne jobb megoldani. Bár mint írtad, végülis most működik a hálózat....

[ Szerkesztve ]

Jó szándékkal írta a kolléga. Ennek így semmi értelme.

Én is jó szándékkal írom, nekem 15 éve egy állásinterjú bukott el rajta, hogy a L3 subneteket akkor még nem értettem. Pedig nem is hálózatos pozíció volt.

Az, hogy IP szinten (OSI Layer 3) különböző tartományokat használsz, attól még az eszközök Ethernet (OSI Layer 2) szinten látják egymást. Írd át az IP címed mondjuk egy IOT-s címre, látni fogod az összes IOT eszközt. Broadcast és Multicast forgalmat pedig minden eszköz látni fogja a hálózatodban (Wireshark megmutatja). Illetve ez így most nem fog működni, mert egy Layer 2 hálózaton 1 DHCP szerver üzemel (kivétel a master-slave és ha kikapcsolod ezt a beállítást). Ha 3-4 van, akkor a kliens és a szerver honnan tudja hogy melyikhez tartozik?

1) Ha igazi szétválasztást akarsz, akkor VLAN-t használsz, és switch segítségével vagy az eszközeiden rakod rá vagy veszed le a vlan tag-et. Az egyes VLAN interfészekre veszed fel a fix IP címet és a hozzá tartozó DHCP szervert. A VLAN megoldja az L2 szétválasztást még úgy is ha fizikailag azonosak az eszközök és a kábelezés.

2) Ha működésre akarod bírni ezt az elrendezést (ez így biztos nem fog működni), akkor 1 interfészt használsz. Az 1 darab interfészre felveszed a 3-4 IP címet a megfelelő subnet mask-kal (IP > Addresses). Erre létrehozol 1 DHCP szervert és több IP pool-t. A ismert eszközöket pedig statikus IP címmel felveszed (LAN-t ismered, IOT-t ismered, a Guest pedig az az alap IP pool-ból kap dinamikusan címet). Ez sem teljes megoldás, de legalább már különböző IP címeket fognak kapni az eszközeid.

Abszolút kezdőként (ahogy írtad legelső hsz-edben), ha meg akarod tanulni a hálózatokat, akkor javaslok egy Cisco CCEnt, esetleg Netbasic, vagy Mikrotik MTCNA képzést. Így nem lesz sok sikerélményed.

[ Szerkesztve ]

Edorn

(aktív tag)

Sikerült beszélnem a főnökkel és kicsit feljebb ment a keret... 100-120 ezer környékére, illetve az igények is kicsit finomodtak:

- 10-15 munkaállomás, mind kábelesen csatlakozva

- nagyon jó lenne legalább 8 ethernet portos készülék

- noname switch-ek vannak 10+ aljzattal (szinte biztos nem lesznek jobbak véve)

- WiFi kell

- Költségkeret: 100-120 ezer körül

- Egyéb: tetőtérbe kerül, ahol nem csak a mostani melegben van kibírhatatlan kánikula, hanem minden nyáron... Tehát normál használat mellett is túlmelegedő eszközök nem jöhetnek szóba...

- Eddig egy cisco RV345 router volt üzemben, ami villámcsapás áldozata lett...

Az RB5009 vonalon tényleg nincs wifi-s változat? Mert ez tökéletes lenne, ha lenne rajta wifi...

kress

(aktív tag)

és van valami hűtött rack szekrény ott fent? még valami aktív hűtéses cucc is kuka lenne ilyen melegben sztem 😃

Edorn

(aktív tag)

Sajnos nincs és nem is lesz... cisco router bírta 10+ évig, pedig csak be volt hányva egy köteg utp kábel alá, szorsan az internet szolgáltató eszköze mellé... Most azért próbálom majd szellősebben elrendezni/esetleg felcsavarozni, hátha úgy jobban levegőzik.

tothd1989

(tag)

A szétválasztásnak van értelme, mivel amikor utoljára járattam a clustert, heti szinten átlagosan 500-ipt bannoltam ki, és nem szeretném a ha véletlenül is, csak egyvalaki bejusson a belső hálózatra (tudom de ezt fejbevágtam a bridgel-el, de valahol el kell indulnom, mi lenne a megfelelő) mert rengeteg személyes adat/jelszó stb el van mentve +

vannak publikos szolgáltatások (web, (s)ftp szerver, a fiam minecraft szervere, egyéb játék szerverek) illetve saját célra letöltések + smb megosztás + dlna. Így ha külön van minden, le tudom korlátozni, hogy csak a privát hálózatból legyen elérhető az ssh, a proxmox (vagy bármelyik szolgáltatás felülete) és nem kell befixálni minden ip-t.

Vlanról néztem magyarázatot, nekem eddig úgy tűnik tulajdonképp azt csináltam meg, csak a nehezebbik módon. A bridge (avagy valami jobb megoldás) azért kell, hogy a helyi hálón elérhető legyen a dlna, smb, iot cuccok illetve tudjam managelni a rackeket.

@stopperos

Nem tudok fel/levenni switchel vlan taget, mert csak "buta" eszközeim vannak (netgear gs108, egy tenda n300 f3 router és egy zyxel nbg4615 v2) mert ezek vásárlásakor még nem volt tervben ekkora project. Csak közben rányúltam pár rackre itt az aprón kvázi aprópénzért (...). Egyedül a proxmox kezeli talán őket (van ilyesmi beállítási lehetőség, hogy vlan aware), de a rackek meg egy hálózaton belül vannak. Így ha ráaggatom a vlan cimkét mindegyik ethernetre, attól a rácsatlakozó eszköz nem fogja tudni mit kezdjen vele.

Van 4db pc, 2 laptop, 1 tablet, 6 mobil, és idáig 6 iot eszköz illetve a 4 rack ami 23 eszköz + még a vm-ek, elég macerás mindent kézzel felvenni mac alapján. Így talán az lehet a megoldás, ha külön portra kerülnek a vlan tagek, de akkor meg ugyanott vagyok szerintem.

A kollega válaszával igazából az volt a gondom, hogy bár rámutatott mi (lehet) a probléma, de a megoldást már nem kínált (sajnos ez ilyen általános ph hozzáállás, hogy, feltételezik, te rögtön tudod mit kell tenni). Nyilván itt mindenki a szabadidejében segít, nem lehet felróni, ha nem betűről-betűre mondja mik a lépések csak nem esik annyira jól a kérdezőnek.

[ Szerkesztve ]

ekkold

(őstag)

Mindenképpen 1db eszközzel kell megoldani? Miért ne lehetne pl. egy RB5009 + mondjuk egy cAPac, mint wifi AP?

Nekem egy szekrényben van az RB5009 más cuccokkal együtt, jelenleg 48 fokos, ezeknek van egy közös ventillátora. Egy forró tetőtérben mindenképpen hűteném.

Edorn

(aktív tag)

Igen, ha nem lesz jobb ötlet, akkor én is egy

- MikroTik RB5009UG+S+IN

- MikroTik cAPGi-5HaxD2HaxD

megoldásban gondolkodom... Nagyon kicentizi a költségkeretet ugyan, de ha morognak miatta, legfeljebb nem bridge módban használom a vodafone eszközét és így lesz vodafone általi (ugyan csak vendég) wifi is csak a RB5009UG+S+IN routerrel és később ha lesz keret, meg tényleg kell a belső wifi, veszek hozzá cAPGi-5HaxD2HaxD-t és átkapcsolok bridge módba...

Ha meg nem problémáznak a költségen, akkor egyben berendelem a két eszközt...

Hacsak nincs jobb ötlet, amit nem vettem észre...

Vodafone topic-ban írták, hogy bridge módhoz nem kell semmi, csak átkapcsolom és kész, működik. Semmi nem kell hozzá, csak ráduni a Mikrotiket. Valóban így van?

lionhearted

(őstag)

Unortodox megoldás következik, csak erős idegzetűeknek:

a cap ax elég komoly vas önmagában, routingra is alkalmas (ha a hap ax2 az, akkor ez is  ). Ha nem kell agyon VLANozni, akkor egy random tplink SG108E és készen vagy.

). Ha nem kell agyon VLANozni, akkor egy random tplink SG108E és készen vagy.

ekkold

(őstag)

Amúgy van pl. tv készülék abban a hálózatban? Érdekesség: [link]

Csak azért említem, mert bannolunk mindenféle, IP-t közben meg akkora hátsó ajtó van némelyik hálózatban mint a "bécsi kapu".

allnickused

(tag)

Xbox one is és samsung serif tv is (playstation 5 nem). Megfigyeltem, hogy a konzol az nemcsak hogy kommunikál kikapcsolva, hanem bekapcsol magától és egy idő után kikapcsol, mintha misem történt volna. Látni a logban, hogy ip-t kér éjszaka 2 és 4 óra tájban is. Ott tartok, hogy a tv macaddressét blokkolnom kellett a mikiben.

Multibit

(veterán)

Nem csak az LG tévék. A routerem tűzfala a kimenő forgalmat is figyeli (és blokkolja, ha kell). Csuda dolgok vannak a log-ban. Philips tv, Win PC, iPhone-ok, droid telefonok, stb. próbálkozásai

konzol az nemcsak hogy kommunikál kikapcsolva, hanem bekapcsol magától és egy idő után kikapcsol, mintha misem történt volna

frissítéseket tölt le, PS-en kikapcsolható funkció, egész biztos vagyok benne, hogy Xboxon is

ekkold

(őstag)

Nyilván nem csak az LG, csak azoknál bukott ki először, ráadásul a neten is publikálva. Amúgy mindegyik kémkedik, és ahol nem foglalkoznak ezzel, vagy nem figyelnek rá, ott akár egész hatékonyan fog tevékenykedni.....Csak egy példa: cégvezető, fejlesztő, adatokkal dolgozó alkalmazott stb.. hazaviszi a céges laptopot, és felcsatlakozik az otthoni wifire. A tv meg szkenneli az otthoni hálózatot, hátha talál elérhető adatot, természetesen kizárólag statisztikai céllal...

lionhearted

(őstag)

No, nekem ezért van céges VLAN, média VLAN, otthoni VLAN...

Sziasztok

Van egy rb4011 központi router ami 3 ap-t vezérel CAPsMANN-al.Egy Wap ac (mipsbe-régi capsmann,wireless) egy cap ac(arm-új capsmann,wifi) és egy hap ac2(arm-új capsmann,wifi).Van egy lokális hálózat VLAN1 van egy vendég hálózat VLAN20 és van egy iot hálózat VLAN30.Na most a régi capsmann-al vezérelt hálózatnál működik minden szépen (VLAN1,VLAN20?VLAN30).Az új capsmann-al vezérelt hálózatnál működik a lokális(VLAN1) plusz a VLAN20-as.Az a gondom,hogy az új capsmann-al vezérelt hálózatnál nem lehet vezérelni második virtuális interfészt csak egyet (Cap-nál,1 Slaves datapath).Meg lehetne ezt oldani valahogy ,Vlan30 mint egy külön virtuális interfész működjön a vendég hálózat mellett a wifi csomagos ac eszközökön(cap-ac,hap-ac)?Nem tudom érthető voltam e?

Működnie kell.

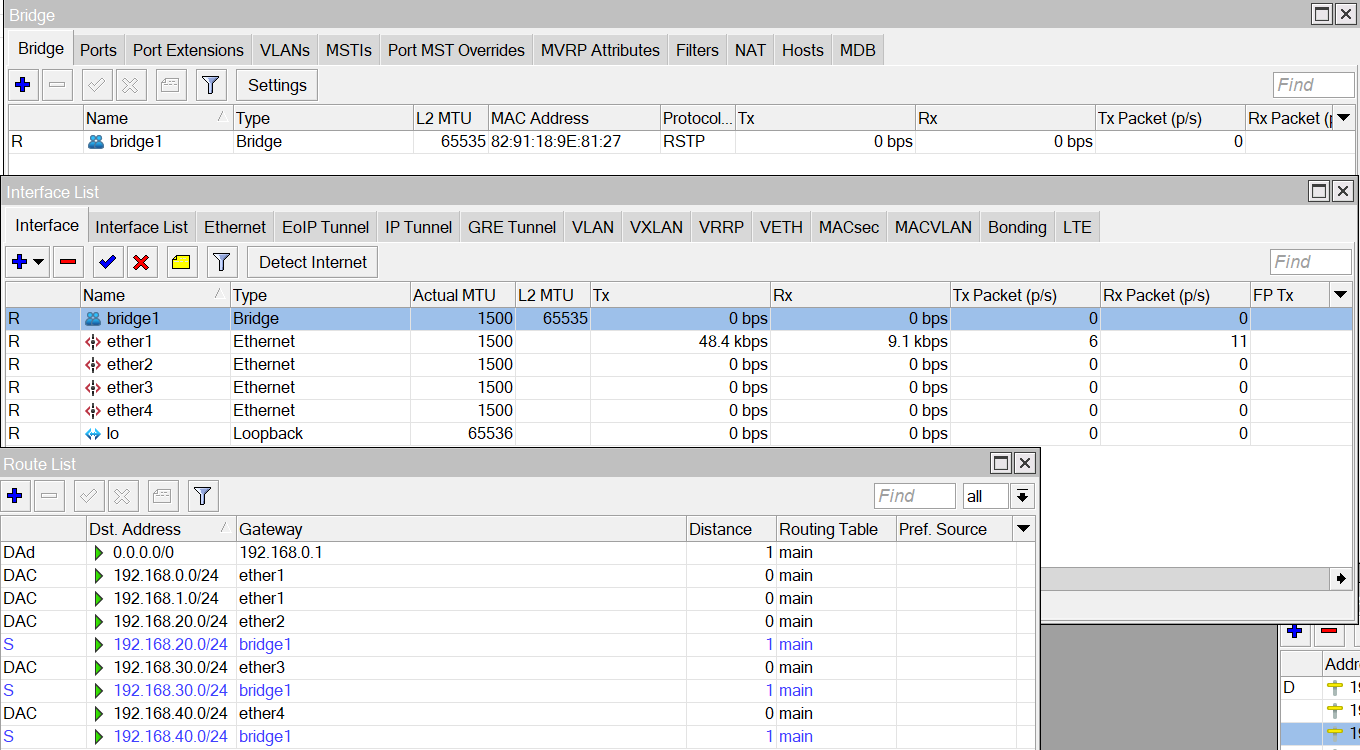

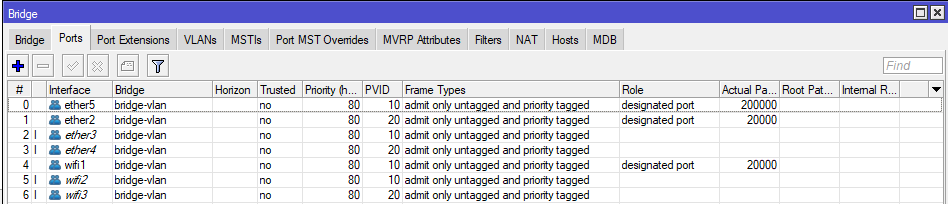

A problémád az, hogy az ac-s eszközökre kiadott wifi-qcom-ac ki van herélve, és nincs benne VLAN kezelés. A probléma feloldása ha mégis új CAPsMAN-nel akarod kezelni valamennyire, hogy nem a wifi driverből (és nem CAPsMAN-ből) rakod rá a VLAN tag-et. Az eszközön kell reszelni. Két megoldás is lehet (nálam mindkettőre van példa):

1) Az eszközön a bridge-re VLAN Filteringet állítasz be és kézzel adod hozzá az egyes interfészeket a megfelelő PVID-val és Frame Type beállítással. Valamint a VLANs fülön az interfészeket hozzárendeled a megfelelő VLAN ID-hoz. Amit lekaptam, ott két VLAN-ra szét van választva a Wifi (wifi-qcom-ac, hAP ac^2):

(Még mielőtt valaki megreklamálná: hAP ac^2-nél a switch chipben kell az ethernet portok VLAN ID-ját állítani, hogy megmaradjon a Hardware Offload. Ennél a kitelepítésnél nincs szinte ethernet-ethernet forgalom, a wifi* pedig a CPU-n keresztül megy.)

2) Az eszközön az ether1-re felveszel elegendő számú VLAN interfészt, és ezekhez létrehozol 1-1 bridge-t. Ezekbe rakod bele a megfelelő interfészt. Itt 3 VLAN van, bridge-ekkel megoldva (wifi-qcom-ac, cAP ac):

Mindkét megoldás munkás, de járható, és működik is. Ha nem megy, akkor még mindig visszarakhatod a régi wireless csomagot, és ott sokkal egyszerűbb.

ekkold

(őstag)

Mikrotiken használok feketelistát. Minden olyan IP felkerül rá ami 22, 53, 8291és hasonló portokat próbál piszkálni az internet irányából.

A feketelistát blokkolom a raw fülön, azaz

/ip firewall raw

add action=drop chain=prerouting src-address-list=blacklist

itt jelen pillanatban a csomagszámláló 1.281.937-nél jár

Korábban csak a filter fülön blokkoltam, de ez a szabály itt is bent maradt:

/ip firewall filter

add action=drop chain=forward src-address-list=blacklist

add action=drop chain=input src-address-list=blacklist

Elméletileg ezeknek már nem kellene csinálnia semmit sem, mert a Raw-ban már eldobom ezeket a csomagokat, a gyakorlatban viszont ezek a számlálók is pörögnek, csak éppen lasabban.

forward: 15

input: 5.495

Azon gondolkoztam, hogy ez miért lehet, és van is egy ötletem, de felmerült egy újabb kérdés is ezzel kapcsolatban. A szabályok jelentős része most a Filter Rules-ben van, a Raw-ban csak a feketelista eldobás, és a fehérlista engedélyezés van.

Hogyan érdemes, ill. hogyan célszerű eldönteni, hogy melyik szabály legyen a Raw-ban és melyik legyen a Filter Rules fülön felvéve? Konkrétan pl. a fehér/feketelista kezelése melyik helyen a célszerűbb?

kress

(aktív tag)

tippre bejon, felteszed a listára, majd dobod, utána kövinél már a listán van és a prerouteban eldobja

ekkold

(őstag)

Erre gondoltam én is. Ezekből az arányokból az jön ki, hogy amelyik IP felkerül a listára, arról átlagosan kb. még 230 próbálkozás jön különféle portokon, mielőtt odébbáll.

De kérdés második része is érdekes, milyen szabályokat tegyünk Raw-ba, és melyiket ne oda?

[ Szerkesztve ]